インターネットの世界では、データに影響を与えたり、システムに損害を与えたりする可能性のあるさまざまなオンライン脅威について聞くことがあります。 ワームとトロイの木馬は、オンライン アクティビティを精力的に追跡する XNUMX つのオンライン脅威です。

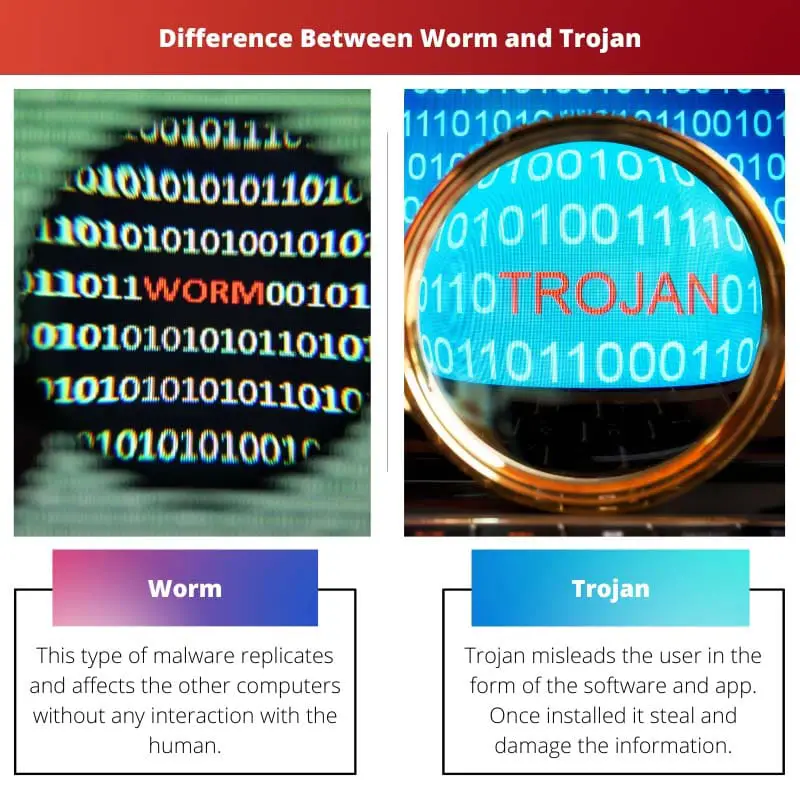

これら XNUMX つのオンライン脅威は、動作方法が異なります。 ワームは複製しますが、反対側のトロイの木馬はソフトウェアとしてシステムにダウンロードされると複製も実行もしません。

主要な取り組み

- ワームは自己複製し、ユーザーの介入なしにネットワーク全体に広がり、広範囲に被害をもたらします。

- トロイの木馬は、ユーザーをだまして正規のソフトウェアを装って実行させ、システムへの不正アクセスを許可する可能性があります。

- ワームは主にネットワークの中断に焦点を当てていますが、トロイの木馬は個々のシステムを標的にして機密データを盗んだり、リソースを制御したりします。

ワーム対トロイの木馬

トロイの木馬との違い ワーム それは、トロイの木馬が、設計に役立ち、ユーザーを誤解させる可能性のあるプログラムとして偽装またはマスクすることによって、匿名でシステムに影響を与えるということです。 ユーザーがその正体を認識するのに役立ついくつかの共通の兆候があります。 逆に、ワームは、ユーザーの介入なしに複製してシステムに影響を与えるマルウェアともみなされます。 ワームはネットワーク全体に広がり、他の関連システムに影響を与える可能性があります。 彼らの主な目的は、ファイルやデータを削除または変更することで影響を与えることです。

このワームは、効果的に複製することでデータとユーザーの情報に影響を与えるオンラインの脅威です。 人間の介入を必要とせず、ネットワークを広げることができます。

ネットワーク プロトコルを使用してシステムを激しく盗み、損傷する可能性があるため危険です。 ワームはシステムのリソースを食い荒らします。

トロイの木馬、トロイの木馬とも呼ばれる うま、ユーザーのシステムに影響を与えるウイルスまたはマルウェアです。 正当であるように見えるように設計されていますが、ユーザーの情報やデータに影響を与えたり損害を与えたりすることがあります。

これは、特に他人のシステムに損害を与えたり、そこから情報を盗んだりするために作成された最も危険なマルウェアの XNUMX つと考えられています。

比較表

| 比較のパラメータ | ワーム | トロイの |

|---|---|---|

| 実行 | トロイの木馬は、ソフトウェアやアプリの形でユーザーを誤解させます。 インストールされると、情報が盗まれ、損害が与えられます。 | ワームの主な目的は、システムのリソースに影響を与えることです。 |

| 普及率 | 拡散速度が速いです。 | 拡散速度が遅いです。 |

| DevOps Tools Engineer試験のObjective | このトロイの木馬の主な目的は、ユーザーの重要な詳細情報や情報に損害を与えて盗むことです。 | このワームは、スパムメールやスパムメッセージを利用してシステムに侵入するマルウェアで、一度インストールされるとネットワーク全体に広がり、他のシステムやコンピュータに影響を与えます。 |

| それは何ですか? | トロイの木馬は、システムに有益でユーザーを誤解させるプログラムとして偽装またはマスクすることで、システムに匿名で影響を与えます。 | トロイの木馬は、設計に役立ち、ユーザーを誤解させる可能性のあるプログラムとしてシステムを偽装またはマスクすることによって、匿名でシステムに影響を与えます。 |

| 感染症 | システムの脆弱性を利用して、ワームの有効性を広めます。 | このトロイの木馬は、ユーザーにとって有用でシステム全体に感染する可能性のあるソフトウェアに偽装されます。 |

| Motive | システムのメモリとデータに影響します。 | 主にユーザーのデータと情報を盗みます。 |

ワームとは?

このワームは、システムに影響を与え、他のシステムやコンピュータに感染することでネットワーク全体に複製するマルウェアの一種です。 彼らは次の助けを借りてシステムに侵入しました。 スパム メッセージやメール。

ワームが開くと、システムに自動的にインストールされ、ユーザーの情報やデータに影響を与えます。 他の悪意のあるソフトウェアを挿入し、設計に最悪の影響を与え、最終的には設計に損害を与える可能性があります。

ワームはさまざまな形でシステムに侵入する可能性があります。 これは、悪意のある Web サイトのリンクをクリックすることによってインストールされる電子メール ワームである可能性があります。

また、ワームがファイル内に偽装されている場合や、あるソースから別のソースへの共有データが存在する場合にも、システムが影響を受ける可能性があります。 このワームは、人間の介入を必要とせずに、何らかの方法で拡散する可能性があります。

インターネット活動とは別に、ワームは USB を介して感染することもあります。

トロイの木馬とは?

トロイの木馬は、ユーザーが何も考えずにシステムに簡単にインストールできるように、ソフトウェアまたはアプリを装ったウイルスまたはマルウェアの一種です。

インストールされると、ユーザーに誤解を与え、情報に損害を与えます。 「トロイの木馬」という用語は、古代ギリシャの物語に触発されています。 サードパーティはトロイの木馬を使用してシステムからデータを盗みました。

トロイの木馬マルウェアでエンコードされたソフトウェアがシステムにダウンロードされると、感染してユーザーのファイルと情報を盗むことによって実行が開始されます。 これには、個人情報や財務情報も含まれます。

トロイの木馬マルウェアは、使いやすさと特定の目的に応じて、さらにさまざまな種類に分類されます。 Banker Trojan は、財務または銀行関連の詳細を盗むために使用されます。

偽のトロイの木馬は、システムが影響を受けており、ウイルス対策ソフトウェアをダウンロードする必要があることをユーザーに認識させるために導入されます。

情報スティーラーであるトロイの木馬は、パスワードやユーザー名で構成される個人情報や詳細を盗むように設計されています。 これらはほんの数例です。 サイバー犯罪者は、目的を果たすためにさまざまなトロイの木馬を設計および作成します。

ワームとトロイの木馬の主な違い

- ワームとトロイの木馬は、何らかの形でユーザーのシステムに影響を与える XNUMX 種類のマルウェアです。 ワームは人間の介入なしに複製して他のコンピュータに影響を与えます。 それどころか、トロイの木馬はソフトウェアやアプリを通じてユーザーを誤解させます。 インストールされると、情報が盗まれ、損害が与えられます。

- すべてのマルウェアやウイルスの拡散速度はそれぞれ異なります。 ワームの拡散率はトロイの木馬よりも比較的高く、人間の介入を必要とせずにネットワーク全体に複製して拡散します。

- ワームとトロイの木馬は、特定の目的のために設計されています。 システムのリソースに影響を与えるワームが作成されます。 反対側のトロイの木馬

- ワームとトロイの木馬は、特定の目的のために設計されています。 ワームは、システムのリソースに影響を与えるために作成されます。 一方で、トロイの木馬はユーザーの重要な詳細情報や情報に損害を与え、盗みます。

- マルウェアはユーザーのシステムに感染し、データに影響を与えました。 システムの脆弱性を利用して、ワームの有効性を広めます。 それどころか、トロイの木馬は、ユーザーにとって有用でシステム全体に感染する可能性のあるソフトウェアに偽装されます。

- https://www.usenix.org/system/files/login/issues/login_dec_2007.pdf#page=20

- https://dl.acm.org/doi/abs/10.1145/1599272.1599278

最終更新日 : 03 年 2023 月 XNUMX 日

Sandeep Bhandari は、Thapar University (2006) でコンピューター工学の学士号を取得しています。 彼はテクノロジー分野で 20 年の経験があります。 彼は、データベース システム、コンピュータ ネットワーク、プログラミングなど、さまざまな技術分野に強い関心を持っています。 彼の詳細については、彼のウェブサイトで読むことができます バイオページ.

この記事は、オンラインの脅威を深く理解したい人にとって貴重な情報源です。

この記事では、ワームとトロイの木馬の有益な比較が提供されています。これら 2 種類のマルウェアの類似点と相違点が非常によく説明されています。

はい、非常に詳細でよく調べられていました。人々が自分たちが直面しているかもしれない危険を理解するのに役立つと思います。

作者は、この 2 種類のマルウェアをうまく区別しました。かなり情報量の多い作品です。

この投稿では、有益かつ魅力的なワームとトロイの木馬の包括的な比較を提供します。

この記事では、ワームやトロイの木馬の動作メカニズムと、それらがコンピュータ システムにどのような影響を与えるかについてよく理解できました。

非常に洞察力のある読み物。ワームとトロイの木馬についての詳細な説明は印象的です。