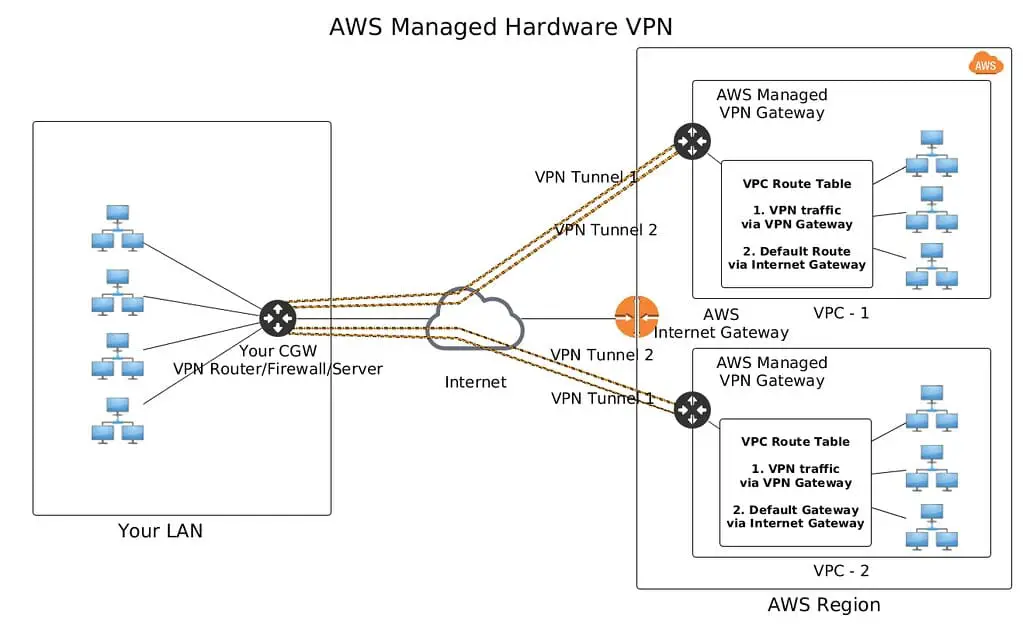

AWS позволяет относительно просто подключить локальную систему к облачной архитектуре. Один из наиболее эффективных методов — воспользоваться уже существующей возможностью подключения, то есть Интернетом.

Установить VPN-подключение к среде AWS несложно, что дает надежный метод, который можно использовать в большинстве сценариев, когда требуется подключение к AWS по типу VPN.

Только ресурсы внутри VPC могут быть доступны через VPN подключение к АВС. Поскольку каждое VPC представляет собой отдельную сеть, для каждого VPC требуется собственный VPN подключение.

Основные выводы

- Virtual Private Gateway соединяет один Amazon VPC с локальной сетью, а Transit Gateway соединяет несколько VPC и локальных сетей.

- Transit Gateway упрощает сетевую архитектуру и снижает затраты на управление, в то время как Virtual Private Gateway требует индивидуального управления для каждого соединения.

- Transit Gateway поддерживает больше подключений и имеет более высокую пропускную способность, чем Virtual Private Gateway.

Виртуальный частный шлюз против транзитного шлюза

Разница между виртуальным частным шлюзом и транзитным шлюзом заключается в том, что виртуальный частный шлюз — это терминал для вашего VPC, который позволяет вам подключить ваш VPC к локальной среде через VPN-туннель IPSec. С другой стороны, AWS Transit Gateway использует одно шлюзовое устройство для подключения множества VPC и локальных сетей через каналы прямого подключения или виртуальные частные сети.

Несколько VPC в одной учетной записи и в одном регионе могут иметь прямое подключение благодаря VGW.

Поскольку оба VPC находятся в одной области и в одной учетной записи, VGW стал вариантом, который снизил стоимость необходимости новых линий прямого подключения для каждого VPC.

Эта конфигурация работает как с прямым подключением, так и с Site-to-Site VPN.

Первоначальный выпуск Transit Gateway не поддерживает прямое подключение и вместо этого требует Site-to-Site VPN.

Всякий раз, когда TGW используется с AWS Resource Access Manager, вы можете использовать один транзитный шлюз среди множества учетных записей AWS, но он по-прежнему ограничен одним регионом.

При включении многочисленных таблиц маршрутов также возможно перекрытие CIDR.

Сравнительная таблица

| Параметр сравнения | Виртуальный частный шлюз | Транзитный шлюз |

|---|---|---|

| Архитектура | Он легко подключает VPC, учетные записи AWS и локальные сети к центральному концентратору. | Он легко подключает VPC, учетные записи AWS и локальные сети к центральному концентратору. |

| Control | Меньший контроль над трафиком, входящим в путь маршрутизации вашего VPC. | Улучшенный контроль и прозрачность маршрутизации трафика между вашими VPC и локальной сетью. |

| Скорость | Нет дополнительной задержки | Имеет небольшую задержку при перемещении пакетов |

| Масштабируемость | Сложность увеличивается с масштабированием | Инфраструктура оптимизирована и масштабируема |

| Доступность | Доступно по всему миру | Доступно в ограниченных областях |

Что такое виртуальный частный шлюз?

VGW предоставляет возможность обмена Direct Connect между несколькими VPC в одной области и на одной учетной записи.

До этого для каждого VPC требовался частный виртуальный интерфейс прямого подключения (VIF) для достижения корреляции 1:1, которая не росла достаточно хорошо с точки зрения цены и затрат на администрирование.

Пока оба VPC находились в одной области и в одной учетной записи, VGW стал вариантом, который снизил стоимость необходимости новых линий прямого подключения для каждого VPC.

Эта конфигурация работает как с прямым подключением, так и с Site-to-Site VPN.

С помощью VPG вы можете создавать как динамические, так и статические маршруты.

Пользователи могут настроить частный номер автономной системы на стороне Amazon BGP подключение для VPN и частные VIF AWS Direct Connect для любых дополнительных виртуальных шлюзов.

Как только ваш пограничный маршрутизатор или брандмауэр предоставит маршрутизацию BGP для пользовательского шлюза (важный шаг в установлении вашего VPN-подключения для работы с вашей VPG),

CGW реплицирует полученные маршруты в VPG, завершая схему динамической маршрутизации в вашем облаке.

Концепция маршрутизации VPG в AWS имеет несколько неотъемлемых ограничений, таких как количество VPN-соединений и обозначение маршрута BGP, которое вы можете назначить своим VPG.

Поскольку AWS не проверяет отправляемые вами параметры BGP, вы можете указать номера ASN только в частных диапазонах (по умолчанию 64512). Кроме того, VGW ограничен десятью VPN-подключениями.

Что такое транзитный шлюз?

Транзитный шлюз AWS — это сетевой транспортный узел, который использует виртуальные частные сети или ссылки Direct Connect для соединения различных VPC и локальных сетей.

Это решение под управлением AWS, которое оптимизирует вашу сеть, устраняя сложные пиринговые соединения. Аккаунты AWS, VPC и локальные сети подключены к центральному концентратору.

Помимо облегчения подключения, AWS Transit Gateway предоставляет информацию и контроль над тем, как обрабатывается трафик между вашими VPC и локальными сетями. Самым замечательным аспектом является то, что он отслеживает свои маршруты.

Только при использовании одного транзитного шлюза и хорошей таблицы маршрутов различные сервисы могут подключаться через несколько VPC.

VPC размещаются в нескольких регионах AWS для крупных организаций в зависимости от их коммерческого использования. Для разработки гибридной сетевой архитектуры необходима сложная сетевая маршрутизация.

Вы можете легко управлять всеми вашими Amazon VPC и пограничными ссылками на определенной платформе с централизованным мониторингом и управлением. Разработчики и SRE могут немедленно выявлять проблемы и реагировать на сетевые события.

AWS Transit Gateway генерирует статистику и журналы, которые впоследствии используются такими платформами, как Amazon CloudWatch и Amazon VPC Flow Logs, для сбора данных об IP-трафике, проходящем через шлюз.

Вы можете использовать Amazon CloudWatch для сбора данных о количестве потоков пакетов, использовании полосы пропускания и количестве потерянных пакетов между Amazon VPC и VPN-подключением.

Основные различия между виртуальным частным шлюзом и транзитным шлюзом

- Виртуальный частный шлюз позволяет установить VPN-подключение IPSec между вашим VPC и локальной средой. Транзитный шлюз соединяет VPC, учетные записи AWS и локальные сети с центральным корпусом.

- Виртуальный частный шлюз имеет меньший контроль над трафиком, поступающим на путь маршрутизации вашего VPC. И наоборот, транзитный шлюз лучше контролирует и просматривает трафик, маршрутизируемый между вашими VPC и локальной сетью.

- В виртуальном частном шлюзе нет дополнительной задержки, в то время как транзитный шлюз испытывает небольшую задержку при перемещении пакетов.

- Сложность возрастает по мере масштабирования виртуального шлюза, но инфраструктура транзитного шлюза оптимизирована и масштабируема.

- Виртуальный частный шлюз доступен по всему миру, а транзитный шлюз доступен только в определенных регионах.

- https://knowledgecenter.ubt-uni.net/etd/1496/

- https://www.igi-global.com/chapter/virtual-private-networks/143967

Последнее обновление: 13 июля 2023 г.

Сандип Бхандари имеет степень бакалавра вычислительной техники Университета Тапар (2006 г.). Имеет 20-летний опыт работы в сфере технологий. Он проявляет большой интерес к различным техническим областям, включая системы баз данных, компьютерные сети и программирование. Подробнее о нем можно прочитать на его био страница.

Читая между строк, становится очевидным, что Transit Gateway может изменить правила игры в управлении сетевой инфраструктурой в крупных организациях. Убедительное чтение!

Абсолютно! Особенно если учесть предлагаемый централизованный мониторинг и управление.

Хотя пост кажется хорошо подробным, в нем отсутствует правильное сравнение между виртуальным частным шлюзом и транзитным шлюзом, что важно для принятия решения о выборе между двумя вариантами.

Точно! Чтобы пост был более информативным, необходимо предоставить более полную информацию о различиях между двумя шлюзами.

Если бы в посте говорилось об этом, это было бы чрезвычайно полезно для тех, кто рассматривает возможность внедрения этих шлюзов.

Хорошая статья, очень информативная! Я ценю подробное сравнение виртуального частного шлюза и транзитного шлюза.

В посте предлагается четкое различие между виртуальным частным шлюзом и транзитным шлюзом; Я считаю это очень полезным и познавательным.

Снижение затрат и эффективность, достигнутые с помощью VGW для Direct Connect между несколькими VPC в рамках одного аккаунта и региона, действительно впечатляют.

Действительно, аспект экономии затрат и сокращение административного обслуживания являются выдающимися моментами в статье.

Я думаю, это здорово, что AWS делает подключение вашей локальной системы к облачной архитектуре относительно простым.

Да, я согласен. Простота установки VPN-соединения со средой AWS для большинства сценариев является очень многообещающей.