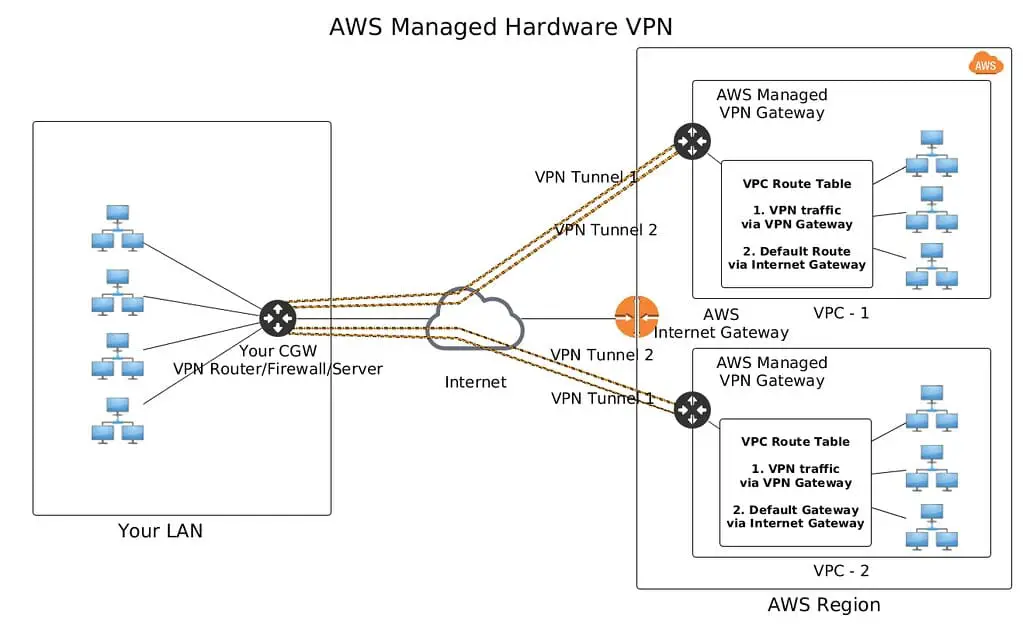

AWS を使用すると、オンプレミス システムをクラウド アーキテクチャに接続することが比較的簡単になります。 最も効果的な方法の XNUMX つは、既存の接続、つまりインターネットを利用することです。

AWS 環境との VPN 接続を簡単に確立できるため、AWS への VPN タイプの接続が必要なほとんどのシナリオで使用できる信頼性の高い方法となります。

経由でアクセスできるのは、VPC 内のリソースのみです。 VPN AWSへの接続。 各 VPC は個別のネットワークであるため、各 VPC には独自のネットワークが必要です VPN 接続。

主要な取り組み

- Virtual Private Gateway は単一の Amazon VPC をオンプレミス ネットワークに接続し、Transit Gateway は複数の VPC とオンプレミス ネットワークを接続します。

- Transit Gateway はネットワーク アーキテクチャを簡素化し、管理オーバーヘッドを削減しますが、Virtual Private Gateway は接続ごとに個別の管理を必要とします。

- Transit Gateway は、仮想プライベート ゲートウェイよりも多くの接続をサポートし、スループットが高くなります。

仮想プライベート ゲートウェイとトランジット ゲートウェイ

仮想プライベート ゲートウェイとトランジット ゲートウェイの違いは、仮想プライベート ゲートウェイは、IPSec VPN トンネル経由で VPC をオンプレミス環境に接続できるようにする VPC のターミナルであることです。 一方、AWS Transit Gateway は、単一のゲートウェイ デバイスを使用して、直接接続リンクまたは仮想プライベート ネットワークを通じて多くの VPC とオンプレミス ネットワークを接続します。

VGW のおかげで、同じアカウントおよびリージョン上の複数の VPC が Direct Connect を持つことができます。

両方の VPC が単一のエリアにあり、同じアカウント上にあるため、VGW は各 VPC に必要な新しい Direct Connect 回線のコストを削減するオプションになりました。

この構成は、Direct Connect と Site-to-Site VPN の両方で機能します。

Transit Gateway の元のリリースでは、Direct Connect が有効になっておらず、代わりにサイト間 VPN が必要です。

TGW を AWS Resource Access Manager とともに使用すると、多数の AWS アカウント間で単一のトランジット ゲートウェイを利用できますが、それでも単一のリージョンに制限されます。

多数のルート テーブルが含まれているため、CIDR の重複も可能です。

比較表

| 比較のパラメータ | 仮想プライベート ゲートウェイ | トランジットゲートウェイ |

|---|---|---|

| アーキテクチャ | VPC、AWS アカウント、オンプレミス ネットワークを中央ハブに簡単に接続します | VPC、AWS アカウント、オンプレミス ネットワークを中央ハブに簡単に接続します。 |

| 管理 | VPC のルーティング パスに入るトラフィックを制御しにくい | VPC とオンプレミス ネットワーク間でトラフィックがルーティングされる方法の制御と可視性の向上 |

| 速度 | 余分な待ち時間はありません | パケットの移動にわずかな遅延が発生する |

| スケーラビリティ | スケーリングに伴い複雑さが増します | インフラストラクチャは合理化され、スケーラブルです |

| 商品在庫 | グローバルに利用可能 | 限られたエリアで利用可能 |

仮想プライベート ゲートウェイとは何ですか?

VGW は、同じエリアおよび同じアカウント上の多くの VPC 間でダイレクト接続を交換するオプションを提供します。

これ以前は、すべての VPC で 1 対 1 の相関関係を実現するために Direct Connect Private Virtual Interface (VIF) が必要でしたが、価格と管理コストの点で十分に成長していませんでした。

両方の VPC が同じエリアにあり、同じアカウントにある限り、VGW は、各 VPC に新しい Direct Connect 回線を必要とするコストを削減するオプションになりました。

この構成は、Direct Connect と Site-to-Site VPN の両方で機能します。

VPG を介して、動的ルートと静的ルートの両方を構築できます。

ユーザーは、Amazon 側でプライベート自律システム番号を構成できます。 BGP VPN の接続と、追加の仮想ゲートウェイの AWS Direct Connect プライベート VIF。

エッジ ルーターまたはファイアウォールが BGP ルーティングをユーザー ゲートウェイに公開したら (VPG で機能するように VPN 接続を確立するための重要なステップ)、

CGW は取得したルートを VPG に複製し、動的ルーティング回路をクラウドに完成させます。

AWS 内の VPG ルーティングの概念には、VPN 接続の数や VPG に指定できる BGP ルート指定など、固有の制限がいくつかあります。

AWS は送信した BGP パラメータをチェックしないため、プライベート範囲内の ASN 番号のみを指定できます (デフォルトは 64512)。 さらに、VGW の VPN 接続は XNUMX に制限されています。

トランジットゲートウェイとは?

AWS トランジット ゲートウェイは、仮想プライベート ネットワークまたは Direct Connect リンクを使用してさまざまな VPC とオンプレミス ネットワークをリンクするネットワーク トランスポート ハブです。

これは、複雑なピアリング接続を排除してネットワークを合理化する、AWS 管理のソリューションです。 AWS アカウント、VPC、オンプレミス ネットワークは中央ハブに接続されます。

AWS Transit Gateway は、接続を容易にするだけでなく、VPC とオンプレミス ネットワークの間でトラフィックがどのように処理されるかについての洞察と制御を提供します。 最も注目すべき点は、ルートを追跡していることです。

XNUMX つのトランジット ゲートウェイと適切なルート テーブルを使用するだけで、複数の VPC 上のさまざまなサービスを接続できます。

VPC は、商用ユースケースに応じて、主要な組織の複数の AWS リージョンでホストされます。 ハイブリッド ネットワーク アーキテクチャを開発するには、複雑なネットワーク ルーティングが必要です。

一元化されたモニタリングと管理により、特定のプラットフォームで Amazon VPC とエッジ リンク全体を簡単に処理できます。 開発者と SRE は、問題を即座に発見し、ネットワーク イベントに対応できます。

AWS Transit Gateway は統計情報とログを生成します。これらはその後、Amazon CloudWatch や Amazon VPC Flow Logs などのプラットフォームで使用され、ゲートウェイを通過する IP トラフィックに関するデータが収集されます。

Amazon CloudWatch を使用して、Amazon VPC と VPN 接続の間のパケット フロー数、帯域幅使用量、およびパケット損失数を収集できます。

仮想プライベート ゲートウェイとトランジット ゲートウェイの主な違い

- 仮想プライベート ゲートウェイを使用すると、VPC とオンプレミス環境の間に IPSec VPN 接続を確立できます。 トランジット ゲートウェイは、VPC、AWS アカウント、オンプレミス ネットワークを中央ケースに接続します。

- 仮想プライベート ゲートウェイは、VPC のルーティング パスに入るトラフィックをあまり制御できません。 逆に、トランジット ゲートウェイは、VPC とオンプレミス ネットワーク間でルーティングされるトラフィックの制御と可視性を向上させます。

- 仮想プライベート ゲートウェイでは余分な遅延は発生しませんが、トランジット ゲートウェイではパケットの移動にわずかな遅延が発生します。

- 仮想ゲートウェイのスケーリングに伴って複雑さが増しますが、トランジット ゲートウェイ インフラストラクチャは合理化され、スケーラブルです。

- 仮想プライベート ゲートウェイは世界中で利用できますが、トランジット ゲートウェイは特定のリージョンでのみ利用できます。

- https://knowledgecenter.ubt-uni.net/etd/1496/

- https://www.igi-global.com/chapter/virtual-private-networks/143967

最終更新日 : 13 年 2023 月 XNUMX 日

Sandeep Bhandari は、Thapar University (2006) でコンピューター工学の学士号を取得しています。 彼はテクノロジー分野で 20 年の経験があります。 彼は、データベース システム、コンピュータ ネットワーク、プログラミングなど、さまざまな技術分野に強い関心を持っています。 彼の詳細については、彼のウェブサイトで読むことができます バイオページ.

行間を読むと、トランジット ゲートウェイが主要組織のネットワーク インフラストラクチャの管理に大きな変革をもたらす可能性があることがわかります。説得力のある読み物!

絶対に!特に、それが提供する一元的な監視と管理を考慮した場合にそうです。

この投稿は詳細に説明されているように見えますが、Virtual Private Gateway と Transit Gateway の適切な比較が欠けています。これは、2 つのオプションのどちらを選択するかを決定するために不可欠です。

その通り!この投稿では、より有益な情報を提供するために、2 つのゲートウェイの違いに関するより包括的な情報を提供する必要があります。

この投稿でそれがカバーされていれば、これらのゲートウェイの実装を検討している人にとっては非常に有益だったでしょう。

素敵な記事、とても有益です! Virtual Private Gateway と Transit Gateway の詳細な比較に感謝します。

この投稿では、仮想プライベート ゲートウェイとトランジット ゲートウェイを明確に区別しています。とても役に立ち、洞察力が豊かだと思います。

同じアカウントおよびリージョン内の複数の VPC 間で VGW for Direct Connect を使用して達成されるコスト削減と効率は、本当に印象的です。

実際、この記事では、コスト削減の側面と管理の削減が際立っています。

AWS によって、オンプレミス システムとクラウド アーキテクチャの接続が比較的簡単になるのは素晴らしいことだと思います。

はい私は同意する。ほとんどのシナリオで AWS 環境との VPN 接続を簡単に確立できることは、非常に有望です。